AXIOM Process VS Belkasoft Evidence Center 순수백업 & 기본 기능2편 ( AXIOM Examine )

( AXIOM Examine )

타 디지털 포렌식 프로그렘 에 다른점이 있다면 , 개별 방식의 조사로 인하여 분석 하면서 볼수 있다라는 장점이 있다.

물론 언어또한 많은 국가의 언어를 지원하며 한국어지원 을 하고있는것이 정말 가장큰 특징 번역기 스러운 어설픈 한국어 라기보단 자연스럽다.

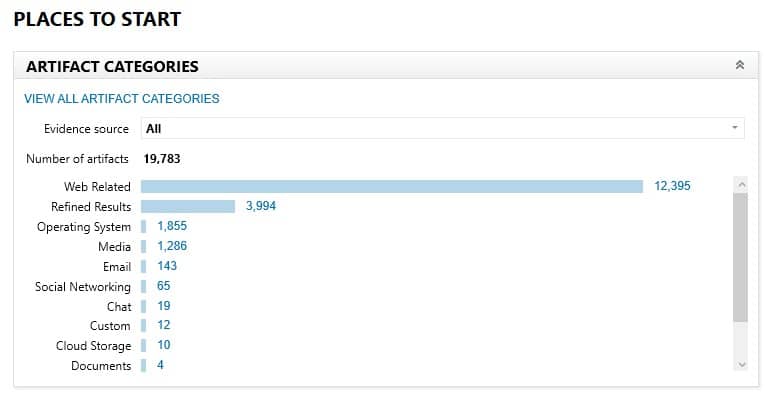

일단 기본 조사가 끝나고 아티펙트 의 수를 보면

Belkasoft Evidence Center 475,609 / AXIOM 608.638

아티펙트 의 숫자만 보면 악시옴 60만 건 에버던스 센터 47만건 .. 약 20만 아티펙의 차이 이것이 프로그렘 의 가격의 차이냐 라는 질문에

아니다 라고 할수있다 실질적으로 실 아티펙트의 수는 47만~50만 정도가 맞다.

하지만 13만 이라는 차이의 수는 엄청난 차이. 악시옴이 60만 넘는 아티펙트가 분석이 가능한건 바로 전편에도 말한 커스터마이징 조사....

수많은 프로그렘 , 수많은 어플리케이션 을 사용하기에 분석을 하는 프로그렘의 빠른 업데이트 가 중요한점에서 알고있는 부분의 조사 커스터 마이징이

가능한 악시옴이 더많이 나오는건 어쩔수없는 부분이다.

디지털 포렌식의 증거 원칙중 가장 중요한 요소는 같은 이미지 라면 어떤 조사자든 , 어떤 프로그렘을 사용하든 내용의 결과는 같아야한다.

한다는 것과 원본의 변경 / 훼손을 막아야 하는것이 가장 중요한부분이다.

그러기에 숫자가 중요한게 아니라 그 내용이 중요한부분이다.

그러다 보니 세계적으로 유명한 ENCASE, FTK 등 가장 사용 많은 프로그렘 과 규격화 되어 있는 이미지 파일 등등 조사 의 아티펙의 수는

다를수 있지만 내용은 같다. 그러기에 어떤 전문디지털 포렌식 프로그렘이 좋고 나쁘고는 말할수없지만 좋고 나쁜건 분명 있다.

자동차로 치면 아반떼 스포츠 와 포르쉐 911 같은 자동차 이긴하지만 많이 다른? 것와 비스무리하다.

그렇다고 아반떼가 안좋다는 것이 아니다.

( AXIOM Examine )

( AXIOM Examine 의 자랑 채팅범주화)

(AXIOM Examine 의 또하나의 자랑 사진 범주화)

아티펙트 의 사진 범주화 또하나의 자랑.. 또하나의 ;; ㅅㅅ.?

정말 이기능은 위의 채팅과 같다. 과연 잠재적 무기 , 아동학대 , 약물 , 음란물 이란것이 가능할까? 이건 총기 사용이 아닌 한국에서 무기 관련한 것은

빗자루 사진 도 무기로 나오며 하긴 빗자루가 엄청난무기 일수는있다.

상반신을 벗고 자는 사진 도한 음란물로 나오며 아니 심지언 나의 얼굴은 -_- 잠재적 약물 , 음란물 로 나오기도 하였다.

그리고 분석의 결과는 ..;; 정말 !! 에효 ㅠㅠ

( AXIOM Examine 의 또하나의 자랑 사진 범주화 속도..하 2%)

아티펙트 의 사진 범주화 물론 최상급 32물리 코어의 워크스테이션을 가지고 돌리면 얼마나 빠를까!!

AM1시 36분 저렇게 돌리고 잠을 청하고 다음날 눈뜨고 밥먹고~ 웹툰도보고 ~ 하고나니까 거의 끝? 약 14시간 정도 소요.

차라리 레드불 2켄 마시고 하나하나 사진 보는것이 좋을 수도있을꺼같다.

( AXIOM Examine ! 잠재적 약물 , 음란물 , 무기관련 , 아동학대 콘텐츠!)

분석에 사용된 백업은 84년생 여자 의 아이폰X 백업파일의 작업물이다. ( 물론 그녀의 허락은 2일뒤에 받았다 ㅋㅋ)

자 그럼 마그넷 악시옴이 자랑하는 약물 음란물 무기 관련 , 아동학대 여기서 중요한건 잠 재 적 !

잠재적 이란것이 사전적으로 정확하게 쓰면 겉으로 드러나지 않고 숨은 상태로 존재하는 , 또는 그런것. 고로! 가능성 과 그렇다 의

중간 의 어정쩡하고 미묘한 썸타는 느낌 이라고 보면될꺼같다.

(녹색 - 잠재적 약물 컨텐츠 , 연두색 - 잠재적 음란물 컨텐츠)

어 맞아 여자 손에 거품이 있으면 약물일수도있고 음란 할수도있지.. !

분명 뭐라고 다른거 생각하는 경우도있을꺼야..

(녹색 - 잠재적 약물 컨텐츠 , 연두색 - 잠재적 음란물 컨텐츠)

이건 아니지 -_-... 인간적으로 어디가 약물 뭐 그렇다 약물로 볼수있다 향수니까 다만 향수가 음란 할수도 있나?..

(연두색 - 잠재적 음란물 컨텐츠)

이건 아니지 -_-... 어딜봐서 음란 하냐!! 글쓴이다. 나라고 ㅠㅠ 아 물론 음란 할수도있을꺼같다 .. 핑크 핑크 하니까

(연두색 - 잠재적 음란물 컨텐츠, 핫핑크색 - 잠재적 무기 컨텐츠 )

사람 마다 음란물의 범위가 다르니까 그렇다치자 . 반지 아~ 저반지는 무기인정.. 무기 인정!

(핫핑크색 - 잠재적 무기 컨텐츠 )

이것도 무기 인정 책 으로 사람 죽일수도있다.. 무기 인정.. 정확하군 -_-a

(핫핑크색 - 잠재적 무기 컨텐츠 )

이것도 무기 인정 책 으로 사람 죽일수도있다.. 저렇게 치면 무기 로 봐야함 사람을 죽일수도있는 무서운 무기!

(핫핑크색 - 잠재적 무기 컨텐츠 )

찔러서 사람을 죽일수있다. 무기인정.-_-;

(핫핑크색 - 잠재적 무기 컨텐츠 )

앞뒤 안보고 빼박 무기 으아악!!

(핫핑크색 - 잠재적 무기 컨텐츠 )

앞뒤 안보고 빼박 총 무기 보는것이 명확함..

(핫핑크색 - 잠재적 무기 컨텐츠 ) 번외편..

-_- 나 자는 모습이라고 ..; 얼굴이 무기 아 .. ㅠㅠ

인간 병기

아동학대 콘텐츠! -_-;;

자는 모습을 찍어도 아동학대.. 37살 아동입니다. ~_~;;

한국에서 조사 분석용으로 사용하기가 ;; 어려운걸로.. 확정

기능이 워낙많아서 .. 3부로.

AXIOM Process VS Belkasoft Evidence Center 순수백업 & 기본 기능 1편 ( AXIOM )

방식과 파일은 BEC 와동일한 파일 동일한 스펙으로 하였습니다.

http://zecreto.tistory.com/252

케나다 의 MAGNET 포렌식 의 악시움.

전문 디지털 포렌식 프로그렘중 상위 에 있을만큼 유명한 프로그렘입니다.

인스톨 그리고 라이센스를 등록하고 나면 마그넷 악시움은 2가지 프로그렘이 따로 움직이고있습니다

분석, 이미지, 를 담당하는 AXIOM Process 리포트, 뷰잉 을 담당하는 AXIOM Examine

러시아 벨카의 EC 와 여타 다른 포렌식 프로그렘들 과 조금 다른부분이 있다면 저부분

분석, 이미지 담당하는 프로그렘 , 리포트와 뷰잉 만 담당하는 프로그렘

거의 전세계 모든 전문 디지털 포렌식 프로그렘들이 싱글 클라이언트 속에 전부 들어가있는 부분과 시작부터 다른 마그넷사의 악시움.

현존 하는 포렌식 전문 프로그렘중 플래그십급 전문 디지털 포렌식 프로그렘 입니다.

가격또한 플래그십! 인스톨용량도 플래그십 하지만 전문 디지털 포렌식 프로그렘중 유일한 한국어 공식지원!!

한글화 하나로 이미 큰점수!!

시작은 첫 순수 백업 파일.

아이튠즈 백업이며 가장 최신 기종 아이폰 X 의 순수 백업 파일입니다.

시작 첫화면 AXIOM Process .. 뭔가 정말 뭐지?

할만큼 아무것도 없다. 일단 증거의 정보 부터 입력하고 작성자 조사자 가 누구인지 그리고 리포트용 케이스에 들어갈 사진 커버이미지 등등 기본적으로 모든 포렌식이 시작은 비슷하다. 버전이 바뀜에 따라 한글 단어들도 조금씩변화가 있었다.

조금 어설픈? 번역기 스러운 한국말이 조금 자연스러워진 느낌이 이 강함 , 영어를 주로 쓰지않은 상황에선 한글화 이거 하나만 봐도 일단은 아주 높은점수를 줌 다만 .. 고스펙을 요하고 리소스가 너무많이 잡아 먹는것에 부담감이 큼..

모든 디지털 포렌식의 소스 를 모두 지원한다.

하드 디스크 , 포렌식 이미지(encase, FTK , 등등 거의 모든 포멧의 이미지) 파일폴더. 볼륨 섀도 복사본 , 그리고 RAM

기본적 기능 즉 백업 파일을 하기로 하였으니 파일 및 폴더

불편하다..;; 폴더 뷰가 너무 예전 Mdir 수준의 귀찮음이다 알고있기에 한방에 가고싶지만 하나씩 클릭 클릭 클릭..;

사실 디지털 포렌식에서 실수가 없어야하고 또 하나하나 차분하게 하는게 중요하지만 이거 실수할일없자나 라고 생각하면

누군가 분명 실수가 있었을수도 있기에 좀 불편하게 넵뒀을까 같은 느낌이 많이 든다.

폴더 체크 부분이 진심 귀찮다. 이건 좀 어떻게 해줬음 하는 생각이 많이 드는 부분

러시아의 BEC 의 폴더 찾기는 생각보다 윈도우 의 창 동일 하다보니 쉽다. 키보드로 써서 갈수도있고. 그런부분에선

조금 차이가큼 물론 접근성 에선 벨카 의 EC 가 더 좋은 느낌이 강하다..

다만 모든 폴더의 언락 상황 즉 숨겨진 폴더 까지 다 보여주니 다행 그런부분 없었으면 진짜 귀찮아서

귀찮아 라고 마그넷사에 페치 요구했을수도..;;

(메모리 분석 즉 마그넷 악시옴의 인공지능수 결정)

메모리 사용까지 정할수있다 2.4.6.8 무제한 .. 흠 2기가 4기가6기가 라고 생각이들수있는부분이지만

2~4~6 하였을때 메모리점유 차가 2배가 아니라 거의 3배이상차이 참고 메모리 16G 컴퓨터에서 6으로 하고

크롬 켜놓고 1080 영상봤다가.. 환장하는줄 ;; 일단 2로 .. 테스트는

Ps: 무제한으로 돌린적이 있었지만 다시는 무제한으로 돌리지 않겠다 라고 마음먹었다..;;

32기가 이상만 건들부분..; 아니면 ECC메모리로 128기가 하던가..

(마그넷 악시옴의 CPU 코어 사용)

최대 32코어 까지 사용가능하다고 나오니 .. CPU에 마춰서 물론 CPU가 비싸면 더욱더~ 빠른 분석이 가능

CPU 사용은 거의 FULL 이기에 본인 CPU 의 3분의2정도만 써주는게 좋다 생각이든다.

(마그넷 악시옴의 추가 아티펙트)

악시옴 알고리즘 으로 스스로 조금더 분석하는 .

시간이 많이 걸리긴 하지만 조금더 디테일 하게 나오는 기능.

(컴퓨터 아티펙트 모음)

악시옴 에서 미리 조사 부분을 담당 조금 웃긴건 인지하는건 모바일 기기의 백업 파일 폴더 이긴 하나 조사는 컴퓨터 아티펙트 즉

프로그렘 기반의 조사를 주로 이뤄지고 모바일 어플리케이션 의 방식은 조금 조사를 안함..

사실 생각하는부분에선 컴퓨터 + 모바일 아티펙트 합치면 어쩔까 라는 생각을함

그이야기는 추후..

(커스텀 아티펙트 모음)

마그넷 사의 악시옴이 좋은 이유는 이부분.

커스텀 아티펙트! 즉 지원 하는 어플리케이션 프로그렘도 많이 있지만 본인이 직업 세팅이 가능하다.

수많은 어플리케이션 프로그렘 을 분석하는 프로그렘 입장에서도 매일 나오는 수많은 프로그렘 어플리케이션을

조사하고 또 그것을 페치하고 업데이트 하는건 쉽지않지만 플래그십 급 프로그렘들의 장점중하나 인 직접 원하는 아티펙트 를 찾을수있게

만들어주는 세팅.. 물론 직접 만들어야하고 외국인들이 많이 만들어둠.

물론 마그넷 악시옴 프로세스 완전 정품 라이센스가 있다면 커스터머 포럼에서 무료 다운 로드 가능

(분석 시작)

증거 분석을 시작하면 검색을 하면서 AXIOM EXAMINE 가 동시에 실행

이부분이 진짜 불만 아닌 불만 일단 리소스가 어마어마 하다.

분석툴X2 라생각 아니 그이상일수도 윈도우 라는 플렛폼에서 안전성을 따지기 이전에

윈도우 기반 OS 에서 완벽한 프로그렘을 만들수는없다. 아니 물론 완벽하기 이전에 수많은 프로그렘 , 프로세스 충돌이 있고

또 악시옴 이라고 이를 피하긴 어렵다. 초창기 사용에 가장 힘든 부분 그리고 서포트 직원과 가장많은 대화를 한부분이 바로 APP 충돌

심지언 이 윈도우 충돌로 인한 레포트를 직접쓰기도 하였다.

어느정도 원인은 찾았지만 사실 그게 원인이라고 하기도 어렵고 일반 프로그렘도 아니고 안정성이 가장 중요한 부분에서

에러가 나거나 오류가 나서 어떤 일이나올지도 모르는 부분에 APP 충돌은 사용자 입장에서 가장

아..;;C..ba.. 라고 문제를 찾아야하고 또 찾다보면 하던일꼬이고...

요즘은 그나마 어~ 꺼지나~ 꺼진다~ 에러다~ 다시하지뭐.;;

(본격 분석중)

2코어 2메모리 사용으로 검색하는 부분은 저렇게 2코어 사용이라고 나온다 물론 4 코어 8코어 하면 4줄~ 6줄~ 32코어는 32줄~

일단CPU좀 주실분 ㅠㅠ..;; 조사를 하다보면 충돌부분에 가장 머리가 지끈지끈

어느정도 조사가 이뤄지면 .. AXIOM EXAMINE 에서 슬슬 반응이 온다..

(보는건 AXIOM EXAMINE)

2부 에서 ..

Belkasoft Evidence Center

Case Explorer

(Case Explorer 옆 확대화면)

백업 혹은 모바일 포렌식은 복구 혹은 조사 부분에서 가장 기초적인 부분을 많이 보는편 그이유는 전문적으로 실시간 렘켑쳐 혹은 기타 파일 혹은 파일속에 스테가노 그래피 를 하는경우도 많지 않고 요즘 기술에 스테가노그래피 할정도라면 구지다른것도 많기에 구지 할의미는없다.

뭐 할수도있겠지만^^;;

문자, 통화목록 , 각정 어플리케이션 체팅 의 내용 , GPS 이동경로 , 사진의 DNA , 가 기본적으로 주가 된다

물론 인터넷접속 기록 , 쿠키, 와이파이 의 것도 정보가 될수있다.

BEC 의 기능에서 보면 기본이상은 한다? 라는 느낌은 많이받는다 물론 프로그렘이 여타 다른 전문 포렌식 처럼 무겁진않지만

또 그렇다고 너무 기능이 없어! 라고할수 없는부분?

(카카오톡 분석화면)

완벽한건 없다 Belkasoft Evidence Center 단점 아니 이건 추후에 쓰겠지만 SQL lite 뷰어기능도 들어있고 기초 암호화 언어코딩 등등 들어있는

나쁘지않은 프로그렘이다.

허나 한국 프로그렘이 아니라는 부분에서 단점도 분명 있다.

위의 스샷은 카카오톡을 분석한 화면. 정말 웃긴건 카카오톡은 한글을 암호화 걸어놨다. 왜일까?

분석의 어려움을 .. 혹은 자기들의 암호화 알고리즘을 팔고싶은것일까? 허나 그것도 여러방법이 있기에 한글이 안나오는게 아니라

카카오톡의 내용만 저렇게 암호화가 되어있다. 물론 Line , 기타 들은 암호화가 쉽게 풀린다.

카카오톡만 저렇다 한번 더 알고리즘을 풀어야하고 그것이 시간이 엄청잡아 먹는다는걸 모르는 ..;;

증거로써 보자면 어익후 ㅠㅠ;; 머리아프다..

(와이파이 혹은 외부통신 접속의 관한 )

중간 이상으로 쓸모 없는 정보 아니 위부 네트워크의 모든 부분까지 전부 나와서 좋긴하지만.

기본적인 기능이기에 좋다 나쁘다 라고 할수없는 부분이 있다.

이건 조사의 기본이니 이 기능도 없으면 어찌쓰라고! 접속 시간 횟수 통신의 이름 등등..

외부 통신 접속의 내용이 왜 필요하냐 라는 부분에 이건 상당하게 중요하다.

(모바일에서 중요한 문자 SMS,MMS )

문자 내용에 관한건 암호화가 아닌 방식이니 잘나와줘야지.. 암~! 문자 전송자 , 받는사람 나쁘지 않다 좋다~ 간단하고 심플하게 잘 나온다.

조금 아쉬운 부분도 분명 있지만 일단 기본이상은 한다는 소리

(타임라인. )

모바일속 의 타임 라인도 정리가 상당하게 잘되어 나오긴함 물론 완벽하지 않은 타임라인 이기에 조금 불만족 스러움 허나

타임 라인속에 쿠키 . 문자내용 , 모든게 믹스로 나오기에 조금 분류 나눠서 나왔음 하는것도 어느정도 이런부분에서 조사자 에게

빅엿을 주는 느낌이다.

물론 카테고리 별로 타임라인 보면되니까 큰 빅엿은 아님..

(구글 멥을 이용한 GPS 추적 )

이건 리얼 빅엿이다 !!

조사하다보면 분석 분석 사리 나올꺼같은 시간을 늘 거치지만 아놔 분석하면서 이거 따로 해야한다는것..;;

조금 불편하다. 아니 많이 불편하다 -_-a

GPS 의 자료 를 따로 분석 해야한다 그것도 니가 원하는 구굴멥 혹은 구글어스로 -_-; 그놈이 그놈아닌가?

(구글 멥을 이용한 GPS 추적 )

GPS 의 자료 구글 멥으로 분석을 하면 조금 친절하지않다.

칼라와 숫자로 써있긴하지만 따로 메뉴가 나왔음 한다 뭐가 뭐고 끄고 볼수있는건 꺼야하고 또 디테일하게 보고싶은건 봐야하지만

아놔! 리소스도 엄청 잡아먹는..

(카카오톡 분석 언어 분석 )

분석을 하고 또 다시 2차 3차 분석을 해야하는 입장에서 보면 언어 탐지 능력은 있으면서 언어 자동탐지는 안하는건지 의문이다.

물론 한글을 지원하지만 한글에 관한 세팅이 되지않아서 따로 요청 해야한다는 단점이 있고 프로그렘속에 왜

필요한거 따로 따로 요청하여 설치하게 만든건지 의문이 드는 방식.. 그렇다고 분석이라도 잘하면 모를까..;

(사진, 그림의 관한분석)

분석포토 DNA 말고는 정말 쓸모없는.. 저기에 포르노 조사 는 사실 사람마다 포르노의 기준이 다르다 물론 외국기준이기에 ..

내 자는 사진조차 음란물로 나오니까..

Belkasoft Evidence Center 순수백업 파일의 분석의 느낌..

프로그렘이 다른 프로그렘에 비하면 가볍긴하지만 분석력이 확~!!! 좋진않다.

분석력이 좋지않다 라는말에 기준은 없다 물론 조사자(사용자)가 편하면 좋겠지만 세팅할부분이 너무많다 라는점이다.

디폴트로 쓴다면 욕나올 정도? 왜냐면 기본적 필터와 모든것이 BEC는 미국,독일 기준세팅이다.

주소도 그렇고 모든 내용도 그들 기준의 세팅, 러시아 회사인디 -_-a 냉전시절도 아니고 왜?! 기초 단일 조사만 놓고 본다면

1차적으로 보면 백업 기초 분석만 점수를 준다면 높은 점수를 주긴 어려울꺼같다.

물론 각 회사 프로그렘마다 전문성의 특징이 있고 회사마다 장점 단점이 있기에

일단 순수 백업 파일 폴더 라는 기준에 점수를 준다면 65점 ..

다음은 MAGNET AXIOM

I’m excited to announce the release of yet another free tool! Today we’re releasing Magnet Process Capture, a tool that allows you to capture memory from individual running processes.

We’ve had RAM capture capabilities for some time now – first (and still) in our IEF Triage tool, and then in Magnet RAM Capture, a stand-alone free tool. Those tools gave you an easy-to-use option for capturing all the system RAM on a computer. Sometimes that’s exactly what you need. Sometimes it can be overkill.

A tool that allows you to capture memory selectively (per process) is useful in situations where you don’t have much time (we know how long saving 16GB+ of RAM to a USB drive can take) and/or when you are only interested in specific processes. It can also provide less fragmented data resulting in better recovery of larger data types, as well as providing context on which specific processes contained any recovered artifacts if searching the captured memory with a tool like Magnet AXIOM.

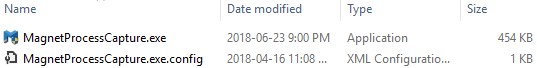

Let’s take a look at the tool and some of the unique functionality provided. First, download the tool and unzip the files to a folder. You’ll see a couple files:

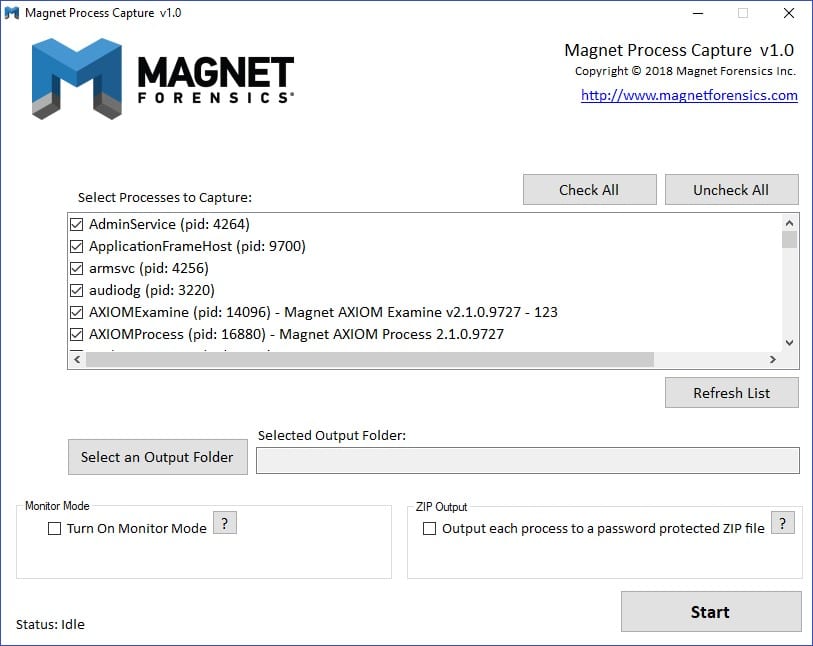

Double-click MagnetProcessCapture.exe to get started – here we go:

The layout is fairly straightforward. You can scroll through the list of running processes and use the “Check All” or “Uncheck All” buttons to quickly select processes of interest. The “Refresh List” button will reload an up-to-date list of running processes.

Once you’ve selected the processes you want to capture (or left them all checked), click “Select an Output Folder” to select a destination folder for the saved process memory files.

Next, we have a couple of interesting options. First, Monitor Mode. Turning this on allows you to continuously capture memory from selected processes, every X number of seconds (configurable once you turn on the feature). This can be useful when analyzing malware or profiling certain processes and wanting to capture the changes in memory after specific actions are taken or events occur.

To the right of Monitor Mode, we have a ZIP output option. Turning this option on will cause the memory of each selected process to be saved directly into a ZIP file, protected by a password (however, if you leave the password field blank, no password will be applied).

This can be useful to protect the output from being intercepted or deleted by any active monitoring process, like AV or malware. Note that this option negatively impacts performance and is only recommended for targeted captures.

Finally, there is a command line interface!

The command line options (or option, rather

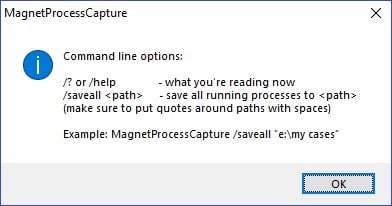

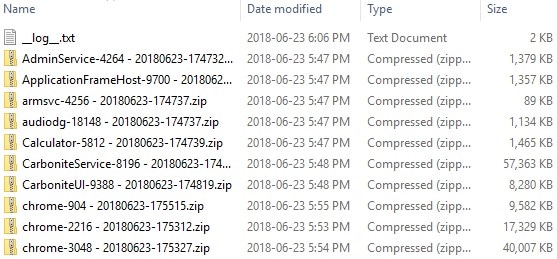

That’s it! Click “Start” in the GUI to start capturing, or use the command line interface in scripts to automatically capture processes. You’ll get output that looks similar to this:

Or if you specified the ZIP output:

Or, if you used the Monitor Mode option:

As you can see in some of the screenshots, a “__log__.txt” file is created with any errors or warnings (processes that terminated before they could be captured) that occurred during the capture.

As an aside, the above capture in the first screenshot contained about 9.5GB of data and took a little under 45 seconds to complete!

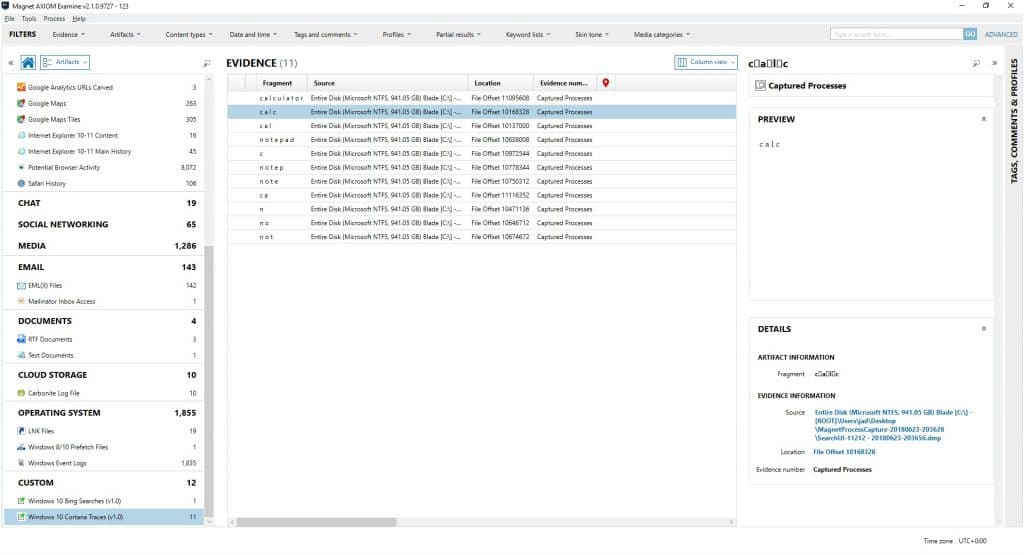

So what next? Let’s try running a capture through AXIOM. To do this, we’re going to take this path under the Evidence Sources tab: Computer -> Load Evidence -> Files & Folders. You can either point AXIOM at the entire extracted folder or individual files (as long as they aren’t in password-protected ZIP files).

For this example, I loaded the entire folder of captured process memory files. Here’s what we have recovered from this sample capture:

Not bad! Let’s take a look at a few interesting items. First, I used our Timeline view to see the timeframe of activity that was found in the process memory artifacts:

The above shows the Google Search activity, going back to early April! This system has been shutdown and restarted many times since April. Other artifacts such as lnk files and event logs go even further back, into last year.

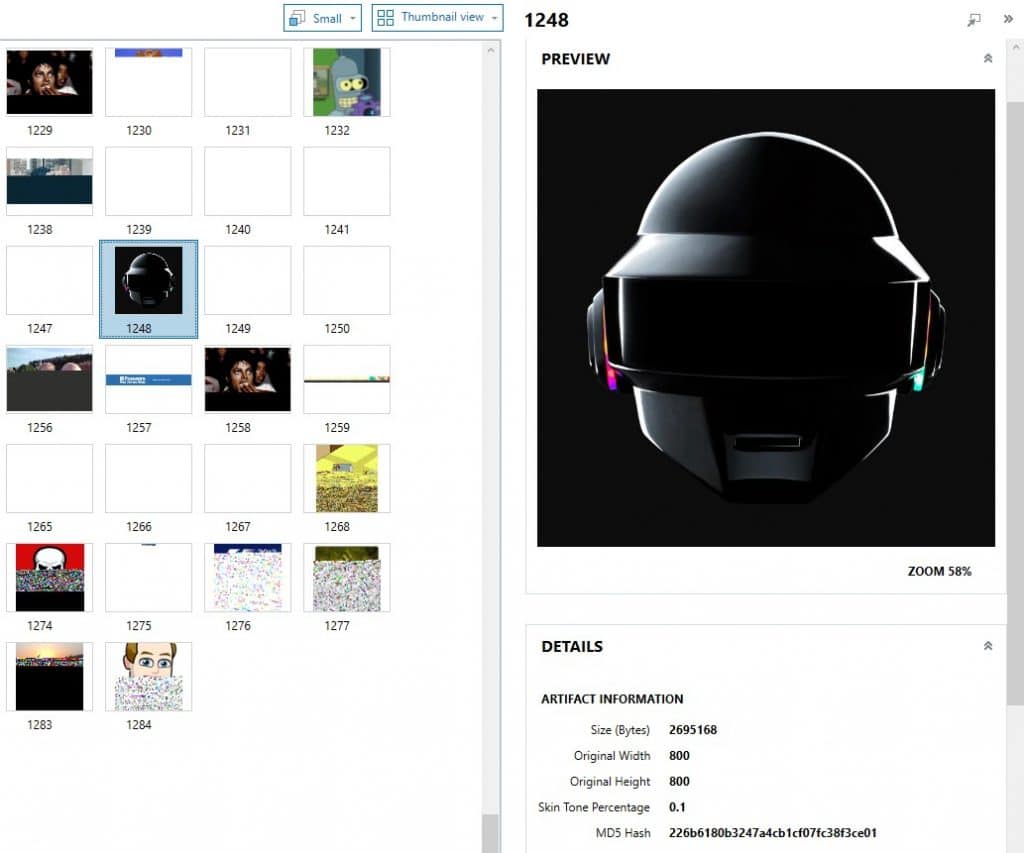

Next let’s look at some pictures that were recovered. The below photo is almost 3MB in size! That would be tough to recover intact from a full system RAM dump:

There’s lots more cool stuff in here, but we’ll close with these hits from a custom artifact I wrote to recover search terms/text that was typed into the Cortana search box:

By looking at the Source column data, we can see that the hits for search terms or apps that were run came from the SearchUI process, pretty cool eh? You can also see that it tracks data as it is typed.

We’ll wrap it up there but please try the tool out and let me know what you think! Open to any and all feedback (good or bad!), new feature suggestions, or success stories on where the tool helped you out. You can find me on LinkedIn and Twitter.

Thanks for your continued support and we’ll see you next time!

All the best,

Jad and the Magnet team

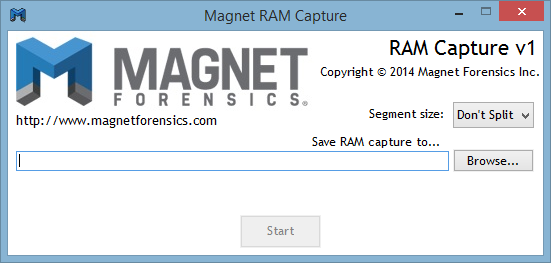

Acquiring Memory with Magnet RAM Capture 실시간 리얼 렘 켑처.

Recently, we released a new free tool that allows investigators to acquire the memory of a live PC. Customers using our IEF Triage module will already be familiar with this tool, as it’s used to acquire evidence from live systems. In realizing that others could benefit from our RAM capture tool, we decided to release it free to the forensics community.

Memory analysis can reveal a lot of important information about a system and its users. There are often instances where evidence stored in memory is never written to the hard drive, and may only be found in the pagefile.sys or hiberfil.sys. Memory analysis is essential to many malware and intrusion incidents and can be imperative in recovering valuable evidence for almost any PC investigation. Running processes and programs, active network connections, registry hives, passwords, keys and decrypted files are just a few examples of the evidence that can be found in memory. Many web apps, like Gmail, or private/incognito browsing modes will only store data in memory meaning the evidence cannot be recovered from the hard disk.

Magnet RAM Capture supports both 32 and 64 bit Windows systems including XP, Vista, 7, 8, 10, 2003, 2008, and 2012. It will acquire the full physical memory quickly and leave a small footprint on the live system being analyzed. For my system it took about 3 minutes to image an 8 GB RAM dump.

How to Run Magnet RAM Capture

Running Magnet RAM Capture is very straightforward. The standalone executable can be run from either a USB stick or from the local machine.

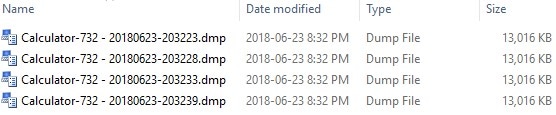

Users will need to specify two items prior to starting acquisition: (1) where to save the captured data, and (2) whether the files should or should not be fragmented. Fragmentation is turned off by default, however, if you are running the utility from a FAT32 formatted USB stick and the host RAM you are capturing is greater than 4 GB, then we recommend fragmenting your files to adhere to the FAT32 maximum file size limitation. Magnet RAM Capture creates a raw data dump with a .DMP extension. If you are saving the image back to the USB, you’ll want to ensure that there is enough space for the acquired memory.

Once the location and segment size has been selected, you can hit start and the utility will begin capturing the system’s memory. A progress bar will provide the investigator with the status of the collection. Once the collection is complete, the captured memory can be analyzed with your favorite memory analysis tool.

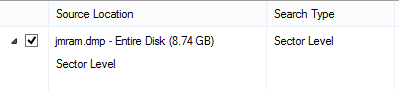

Analyzing Memory Collected with Magnet RAM Capture

Since the memory collected by the utility is stored in a raw data format, it can be analyzed by most memory analysis and forensic tools including IEF, Volatility, and Mandiant Redline.

To analyze the memory dump with IEF, select Images from the main IEF screen and upload the raw .DMP file acquired with Magnet RAM Capture.

IEF will load the RAM dump and perform a sector level search (by default) since there is no file system associated with the unstructured raw data.

Once loaded, you may select which artifacts you wish to include in your search (searching for everything will yield the most complete results) and begin your search just like any other image file being loaded. Upon completion of the IEF search, Report Viewer will display any artifacts found within your memory dump. Because Images was selected when the RAM dump was loaded, IEF will report any evidence it finds as a physical sector. If you want to see the results as a file offset, choose Files & Folders when loading the .DMP file and it will adjust to which ever value you prefer.

Physical memory stores a wealth of information, and capturing memory from a live system should be a part of any investigator’s workflow. Whether you’re working a malware infection, intrusion incident, or IP theft, there is bound to be evidence found in memory that could be vital to your investigation. Magnet RAM Capture is a fast, free tool that can be added to your toolkit and it works great with your favorite memory analysis tools.

일단 번역은 도 빠른 시일 리뷰도 빠른 시일 -_-a

무료 출시.. 정말 어떤 회사랑 너무 다르다.

AXIOM Process VS Belkasoft Evidence Center 순수백업 & 기본 기능 1편 (BEC)

순수 기기 백업 편 (Apple 아이폰 X )

Belkasoft Evidence Center

벨카소프트의 에버던스 센터.

러시아 국적의 벨카소프트는 전문 디지털 포렌식 프로그렘중

상당하게 입문하기 쉬운 전문 디지털 포렌식 프로그렘입니다.

가격 또한 여타 전문 프로그렘중 비싸지않은? 가격 으로 가격비 성능이 좋고

또 프로그렘의 옵션을 다양하게 만들수있는 프로그렘 이기도합니다.

(벨카소프트 의 에버던스 센터 기능)

알고 있는 거의 모든 조사 분석이 가능하며 조금 다른건 SQL Lite 뷰어 기능이 옵션 .

시작은 첫 순수 백업 파일.

아이튠즈 백업이며 가장 최신 기종 아이폰 X 의 순수 백업 파일입니다.

백업 분석 끝 EC 같은경우 분석하는 상황이 하나씩 % 로 보여지며 어떤 부분 어떻게 이뤄진다 라고 디테일 하게 잘나오는편 또 분석중 프로세서 돌아가는 것도 잘보이긴합니다.

28.7기가 백업 폴더 분석 시간 약 3시간 물론 작업자의 PC 성능에 따라 많은 차이를 보일수있기에 이게 무조건 정확한 시간 이라 할수없음.

EC의특징은 싱글클라이언트에서 분석+ 이미지백업 + 다 같이 지뤄지며 다만 추가적 조사의 부분 언어적 인코딩부분에선

다시 조사를 진행 해야하는 부분이 분명있음 물론 영어 일경우 한국어로 다시 코딩할필요가 없기에 바로 나옴

분석이 끝난후의 모습 약 400K의 카톡 그리고 그림 사파리에 저장된 증거 SMS ,

기타 타 체팅 내용 전화번호 멕어드레스 일단 기초적인 조사물이 표기

연락처, 연락을 많이 한사람 리스트가 일단 기본적으로 나오는 편 , 백업에 저장되어있는 쿠키, 사진, 각종 내용이 비율로 나오긴하지만 신기한건

첫부분의 저장되어있는 내용과 별차이가 나지않기에 왜 있는지 의문?

분석을 위하여 클라이언트 속에 들어있는 분석 시작..

보여지는 조사, 분석툴 기본적 디지털 포렌식에서 쓰는 것들은 다들어있다.

File system

파일 시스템 뷰어에선 만들어진 날짜 수정된 날짜 억세스한 날짜 사이즈 MD5, Sha1, 지워짐의 유,무 가 일단 표기되며

하단부 에는 파일의 특징, HEX 코드 , SQL 문서일경우 간단한 SQL 라이트. 그리고 HEX 코드의 변환 리틀엔디언 혹은 빅엔디언 으로

표기하여 보여지는편 파일 시스템은 거의 모든 포렌식이 비슷? 동일 하다. 다만 성능 차이를 두자면 HEX 코드 / SQL 암호화 차이라 생각한다.

2부에서.... 쓰다보니 용량 조절 실패 ㅡ.ㅡ;;

1차 AXIOM Process VS Belkasoft Evidence Center 시작편

어떻게 하다 이런 글을 쓰게 되었는지..;;

벨카와 마그넷 악시움 ..

악시옴서 말하길 벨카에서 악시움을 많이 따라한다고 합니다.

어떤 것이 장단점이 있는지..; 써봐야 알수있는거고

롱텀으로 사용을 하면서 하나씩 하나씩..

1: 용량

용량 차이가 상당 하다는것 프로그렘만 좋으면 그만이지 용량 이 무슨죄냐 라는말이 있기에

용량에 차이에 따라 포터블 처럼 쓸수있는것도 있고 아닌것도 있다.

둘다 포터블 화가 가능하긴 하지만 악시움은 일단 모든 복합 적인 프로그렘이 다수 들어있기에 용량이 큼

물론 마그넷 사에서 지원하는 각종 순수 리커버리 이미지도 많기에 그용량도 무시 할수없습니다.

모든 시스템은 동일한 PC 에서 동일한 파일 , 동일한 기기 , 동일한 폴더 , 동일한 이미지로 분석 작업을 하였습니다.

조사 환경에 시간은 사용 PC의 사향 그리고 옵션의 다중코어 , 성능에 따라 차이가많습니다.

그러기에 아주 동일하게 작업을하기 위하여

옵션의 2코어 동일한 옵션 조건으로 작업을 하였습니다.

벨카소프트의 EC 같은경우 CPU 코어만 조절가능 나머지 모든 리소스 사용

마그넷 악시움 CPU 부터 분석의 검색 속도 까지 조절가능 하지만 2코어 동일하게.

첫화면

모든 전문 디지털 포렌식 프로그렘은 상당하게 씸플하고 보여줄것만 보여지는편 .

Belkasoft Evidence Center 첫화면

AXIOM Process

정말 둘다 휭~ 사실 악시옴처음 키면 뭐지? 라는 생각이 들만큼 아무것도 없다 ..

벨카의 EC 같은경우는 분석,보여짐 이 같이 있는 부분이라 다수의 전문 디지털 포렌식 프로그렘이 2가지 타입으로 크게 볼수있고

씸플한 ncace , FTK 혹은 컬러풀 한 느낌이냐 의 차이.. 하지만 화려함의 극치는 다른 프로그렘에 있으니 그건 추후.

벨카의 EC는 프로그렘 속에 조사 , 뷰어 가 같이 있는 전형적인 싱글 클라이언트 방식 장점도 있으니 단점도

마그넷 악시움 조금 독특한 방식의 프로그렘 구조 이다 AXIOM Process 그리고 AXIOM Examine 라는 다른 뷰어 방식 물론 다중 클라이언트 라서

분명한 스펙은 고스펙을 요구하지만 이것또한 장단점이 있기에 추후 .

작업할 이미지

아이폰 X 의 순수 아이튠즈 백업파일

시작부터 어려운 이미지를 가지고 작업 한다는것이 큰의미없고 차차 할 상황이기에 현실에서 가장 많이 하는 작업으로 ..

시작부터 밀실 살인사건을 풀어라 이건 아닌거같아 가장 현실성있는 작업 위주.

롱텀 리뷰&테스트는 현실적이고 실무에서 가장많이 쓰는

순수백업, 이미지 백업 , USB , 디스크 , 모바일 , 라이브 메모리 켑쳐 순으로 할예정입니다.

업데이트가 빠르지않습니다. 민감한 내용이 있는부분 전부 모자이크 할 예정.

디지털 포렌식 롱텀 리뷰

전 세계 적으로 여러 디지털 포렌식 프로그렘이 있다.

미국 , 케나다 , 러시아 , 유럽 등지에서 많은 회사가 만들고있으며 한국 ,중국 이 후발주자로 참가..

어떤 프로그렘이 어떤 장점을 가지고있는지 조차 사람들은 알지못하고 또 리뷰 ? 너무 추상적인 리뷰만있고 정작 실무자 의 리뷰가 없다..

거의 모든 리뷰가 사용이 아닌 대충 보고 쓰는? 사탕도 입에 넣는 순간은 달고맛이 있지만 사탕속에 어떤 다른맛이 있는지 알수없는 그런 리뷰들만..

물론 해외 포럼에는 서로 공유하고 있지만 , 그게 한국 정작 한국 사용자 에게 얼마나 잘적용되는지도 알수없다.

그러니 막상 사용 하기도 쉽지않고 또 배우는 사람들 입장에선 뭐가 좋은지 알수도없으니 직접 사용 리뷰, 롱텀 리뷰.

1차 적으로

불곰국 러시아의 벨카 소프트의 Belkasoft Evidence Center VS 단풍국 케나다국적 Magnet AXIOM Process

|  |

Known issues

마그넷 사의 AXIOM 업데이트..

New in Magnet AXIOM 2.2.0.10149 - June 21, 2018

Mobile and desktop artifacts

- Videos: Updated carving support for QuickTime videos.

- Internet Explorer 10-11 History: Updated parsing and carving of the "Access Count" attribute to more consistently represent user action instead of the database action. [Web]

- WeChat: Added support for recovery of nicknames and usernames of all chat participants. [WeChat 6.3-6.6 on iOS]

- Zoom User Accounts: The Zoom User Account artifact is now decrypted to fully recover conversation information. [Zoom 4.1.9355.0929 on Windows]

- OpenOffice: Added parsing and carving support for OpenOffice Writer, OpenOffice Calc, and OpenOffice Impress [OpenOffice 4.1.5 on Windows and OS X].

- iOS iMessage/SMS/MMS: Updated carving support to better recover chat threading information.

- Gmail: Added carving support to recover deleted emails. [Gmail 8.2 on Android]

- Facebook Pictures: Changed how Facebook pictures are classified to help deduplicate carved pictures and avoid over-reporting on picture quantities. [Web]

- OneDrive: Updated carving support to recover the list of synchronized/backed up files and their location on the user's computer. [OneDrive 17.3 on Windows]

- Added support for recovering Google Maps information. You can now recover saved locations, searched locations, and more. [Android]

- Skype: Updated parsing support for group chat details and contacts. [Skype 8.1-8.15 on Android]

- Skype: Updated parsing support for group chat details and contacts. [Skype 8.1-8.15 on iOS]

- Gmail Conversations: Added parsing and carving support for full history of email conversations. [Gmail 8.2 on Android]

Cloud artifacts

- If you attempt to process Google Photos with more than 11 000 pictures in an album, AXIOM Process will acquire the first 11 000 pictures in the album, and then move on to acquire the next album.

- You can now process Google My Activity user activity from a Google Takeout.

- You can now process Google Location History information from a Google Takeout, such as timestamps, geo-location, and more.

- You can now process Gmail data from a Google Takeout .zip image.

- You can now process Google Bookmarks from a Google Takeout.

- You can now process Google Hangouts chats from a Google Takeout.

- You can now build connections with the Google Takeout Bookmark artifact.

- You can now select which Office 365 user accounts you want to view audit logs for.

- You can now process Gmail data from a Google Takeout MBOX image.

AXIOM Process features

- AXIOM Process now supports adding Volatility profiles for Windows 10 17134.

- You can now load UFD files as a single source in AXIOM Process, whereas previously each segment of the image had to be loaded separately.

- You can now complete a physical and a lock bypass of MediaTek chipset devices to perform a physical acquisition.

AXIOM Examine features

- You can now refresh your case view.

- You can now use the Volatility CLI to export process executable files, dynamic-link library files loaded by the process, and/or open files in memory.

- AXIOM Examine no longer freezes when you use the CTRL + A key combination, or when you use the CTRL + A key combination, right-click the selected items, and then attempt to add/remove a tag.

- You can now use more keyboard shortcuts to complete actions by using a key or a combination of keys instead of your mouse. For example, you can press ALT + Left arrow to expand or collapse the "Navigation" pane.

Fixed issues

- If multiple Orphaned files on the same NTFS file system had the same file name, AXIOM Process would use the first file it found. As a result, AXIOM Process would only display information for the first Orphaned file it found, and duplicate the MD5/SHA1 values for the other Orphaned files with the same file name. -AXP-3431

- Sometimes when you processed a Greykey backup image, there would be folders and/or files missing. -AXP-3435

- If segmented .zip files, RAR files, and 7-Zip files had parentheses ( ) in the file name, AXIOM Process would fail to process the image. -AXP-3509

- If you clicked the Home button in AXIOM Examine and then tried to use the Artifacts filter, no options appeared, even if there were artifacts to filter. -AXE-5291

- When you set the language in AXIOM Examine to Japanese and you tried to use the Date filter, an error appeared. -AXE-4564

- If you attempted to scan a drive with encrypted partitions using the "Connected drive" option, AXIOM Process crashed. -AXP-3298

- Sometimes when a worker thread timeout occurred, your search would fail to progress.

- If you applied the "Untagged items" filter, and then tagged items, the filter wouldn't update to remove the items you tagged. -AXE-5606

- AXIOM Process no longer crashes if you attempt to process a Google Photos artifact with more than 11 000 pictures in an album. -CAO-1197

- Sometimes, when a portable case was being opened, the program would crash. -AXE-5323

- Sometimes, when you acquired an Office 365 account, the PST file that AXIOM Process created was named "@outloo.com" instead of "@outlook.com." -CAO-1380

- If you set the language to Traditional Chinese, Japanese, or Korean, right-clicked a picture, and selected "Sort by" > "File Name," the options were listed in English. -AXE-5406

- Sometimes, AXIOM Process would display an incorrect number of volume shadow copies when loading a computer image. -AXP-2333

- If you acquire a Facebook account, and then attempt to acquire the same account again, Facebook might limit the amount of messages you can acquire. -CAO-1441

- Android SMS/MMS (Content Provider) artifact was not recovering timestamps for some messages. -ART-9549

- Sometimes Skype attributes were displaying hex values instead of plain text, such as "#3a" instead of ":". -ART-8821

Known issues

- In some situations, antivirus software is known to prevent Magnet AXIOM from creating a portable case. For example, if Malware URLs are part of the evidence being exported, the portable case might not get created successfully. Workaround: Turn off the antivirus software and create the portable case. Turn on the antivirus software again.

- Magnet AXIOM crashes when out of disk space. Workaround: Check the amount of disk space available for the case and acquisition directories before you start processing.

- In older versions of AXIOM Examine (earlier than 1.1.0), if you attempt to open a case that was processed using AXIOM Process version 1.1.0 or later, you may experience unexpected results.

- When you process an encrypted iTunes backup and provide the password to decrypt it, the data might still appear in its encrypted form in AXIOM Examine. Workaround: Extract the iOS image from the compressed container to a different location on your computer. In AXIOM Process, perform a Files and Folders scan. (In the Evidence sources section, click Mobile > iOS > Load evidence > Files and Folders.)

AXIOM에 MTK 칩 익스플로잇 페치!!